„Wir stellen unsere Risikoanalyse mal eben auf die neuen Controls der ISO/IEC 27002:2022 um“ – ein Erfahrungsbericht (Teil 1)

Um es gleich vorwegzunehmen, „einfach mal eben“ ist ein Umstieg auf die neue ISO/IEC 27002 leider nicht möglich, wie wir rausfinden mussten. Und das, obwohl es ein Mapping gibt, häufig auch mit 1-zu-1 Beziehungen zwischen den alten und neuen Controls. Insbesondere hier lag die Vermutung nahe, anstatt der alten Control-Nummern einfach die Neuen zuzuordnen und man ist fertig. Leider Pustekuchen, so einfach ist es nicht. Aber der Reihe nach..

Mit Veröffentlichung der neuen ISO/IEC 27001:2022 Ende Oktober (mehr dazu hier) müssen beim Umstieg des ISMS auf den neuen Standard die Controls der ISO/IEC 27002:2022 jetzt verpflichtend im Risikomanagement und einem neuen SoA (Statement of Applicability) bewertet werden. Wir sind sicherlich nicht die Einzigen, die sich Gedanken über optimalen Umstieg machen.

Insbesondere wollen wir unseren Kunden im ISMS-Tool TTS trax mit Automatismen beim Umstieg helfen. Hierfür haben wir im ersten Schritt natürlich freudig zum Mapping gegriffen, welches uns die Norm netterweise mitliefert. 11 neue Controls (Themen) und die 114 alten Controls der ISO/IEC 27002:2013 wurden auf 93 Controls in der neuen Norm verteilt, mit 58 1-zu-1 Mappings und 24 Controls, die 56 alte Controls zusammenfassen. Soweit so gut. Das sieht nach einer gut automatisierbaren Aufgabe aus. Die erste Idee war dann auch, automatisiert einfach die alten Controls in der Risikoanalyse durch die Gemappten zu ersetzen, so dass man sich anschließend inhaltlich erst mal nur noch um die 11 neuen Themen kümmern muss. Ein Ansatz, den man auch in vielen Blogbeiträgen und Artikeln von Beratungsfirmen immer wieder findet.

Um ein Gefühl dafür zu kriegen, ob das Vorgehen wirklich so einfach machbar ist, hat Jörg Cordsen einige der neuen Control-Texte genauer angeschaut und mit den Alten verglichen. Hier wurde schon nach kurzer Zeit sehr deutlich, dass diese Vorgehensidee so leider nicht umsetzbar ist. Bis auf 4 Controls haben sich alle Controls inhaltlich mehr oder weniger stark verändert. Die folgende detaillierte Analyse der Controls hat dann folgendes Bild ergeben.

Es gibt in der ISO/IEC 27002:2022 insgesamt

- 744 neue Anforderungen,

- 149 deutliche oder erhebliche Änderungen zwischen den alten und neuen Anforderungen und nur

- 978 Anforderungen sind im Wesentlichen durch unveränderte Übernahme gleich geblieben.

- Erstaunlich ist auch, die neuen Controls beinhalten teilweise altbekannte Anforderungen.

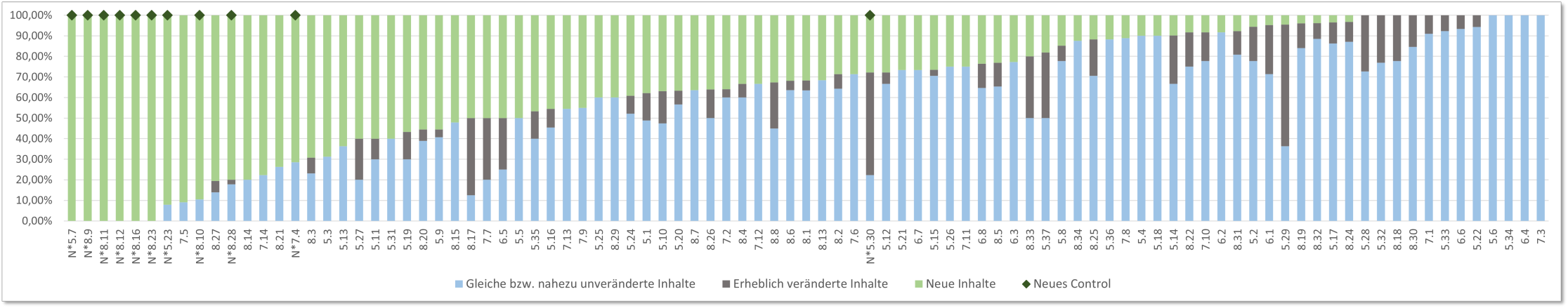

Fast 50% aller Control-Inhalte sind also wirklich neu bzw. deutlich oder erheblich geändert. Grafisch aufbereitet sieht die Änderungsintensität der einzelnen Controls wie folgt aus:

Es wird sofort deutlich, dass ein simples automatisiertes Mappen der Controls nur ein erster Schritt bei der Umstellung der Risikoanalyse auf die neuen Controls sein kann und man gut beraten ist, sich mit den Inhalten aller Controls näher zu beschäftigen. Insbesondere KRITIS-Unternehmen, die ja den aktuellen Stand der Technik hinsichtlich Informationssicherheit umsetzen sollen, würden ansonsten eine Vielzahl von Potentialen zur Verbesserung der Informationssicherheit nicht berücksichtigen.

Trotzdem glauben wir, dass auch hier eine automatisierte Unterstützung beim Umstieg sinnvoll unterstützen kann. Außerdem werden wir auch in Zukunft immer wieder vor dem Problem stehen, dass sich Standards ändern und wir diese Änderungen in unsere Risikoanalysen übernehmen müssen. Kandidaten am Horizont sind insbesondere die Standards, die auf der ISO/IEC 27002 aufbauen und diese themenspezifisch erweitern, wie bspw. die ISO/IEC 27019 für den Energiesektor oder auch B3S (Branchenspezifische Sicherheitsstandards). Ein Automatismus, der uns beim Umstieg unterstützt, wäre also hochwillkommen.

Wie wir dieses Problem angegangen sind und welche weiteren Erkenntnisse wir bei der Detailuntersuchung hatten, berichten wir in weiteren Teilen unseres Erfahrungsberichtes.

Hat schon jemand ähnliche Gedanken oder Erfahrungen beim Umstieg auf die neue ISO/IEC 27002:2022 gemacht? Schreibt uns gerne an info@tts-security.com .

Wir stellen unsere Risikoanalyse mal eben auf die neuen Controls der ISO/IEC 27002:2022 um“ – ein Erfahrungsbericht (Teil 2)

Wer mithilfe seiner ISMS Risikoanalyse wirklich eine Verbesserung der Sicherheit im Unternehmen erreichen möchte und nicht nur eine Compliance-Übung für den Auditor macht, der muss sich mit den Inhalten der neuen ISO/IEC 27002:2022 detailliert beschäftigen.

Über das Ausmaß der inhaltlichen Änderungen haben wir bereits in Teil 1 berichtet. Im zweiten Teil wollen wir ein Beispiel für inhaltliche Änderungen und deren Auswirkung, einige Details zur Qualität des in der Norm enthaltenen Mappings sowie einige Hintergründe zur durchgeführten Analyse geben.

Inhaltliche Änderungen der Controls

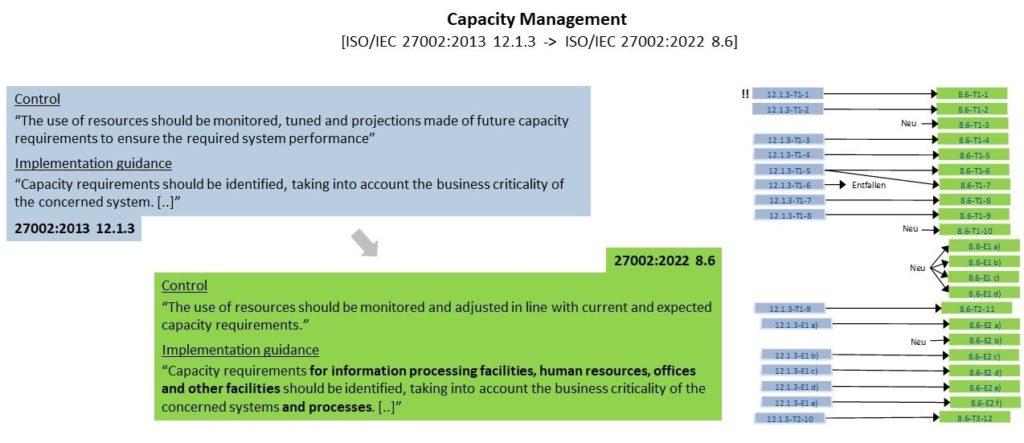

Neue und geänderte Inhalte finden sich in fast jedem Control – nur 4 Controls sind inhaltlich komplett identisch. Um diesen Artikel jetzt nicht völlig zu sprengen, möchten wir beispielhaft anhand des Controls „Capacity Management“ (ISO/IEC 27002:2013 12.1.3 mit 1-zu-1 Mapping auf ISO/IEC 27002:2022 8.6) verdeutlichen, wo sich Änderungen verstecken und welche Tragweite diese haben können.

Wer mithilfe seiner ISMS Risikoanalyse wirklich eine Verbesserung der Sicherheit im Unternehmen erreichen möchte und nicht nur eine Compliance-Übung für den Auditor macht, der muss sich mit den Inhalten der neuen ISO/IEC 27002:2022 detailliert beschäftigen.

Über das Ausmaß der inhaltlichen Änderungen haben wir bereits in Teil 1 berichtet. Im zweiten Teil wollen wir ein Beispiel für inhaltliche Änderungen und deren Auswirkung, einige Details zur Qualität des in der Norm enthaltenen Mappings sowie einige Hintergründe zur durchgeführten Analyse geben.

Inhaltliche Änderungen der Controls

Neue und geänderte Inhalte finden sich in fast jedem Control – nur 4 Controls sind inhaltlich komplett identisch. Um diesen Artikel jetzt nicht völlig zu sprengen, möchten wir beispielhaft anhand des Controls „Capacity Management“ (ISO/IEC 27002:2013 12.1.3 mit 1-zu-1 Mapping auf ISO/IEC 27002:2022 8.6) verdeutlichen, wo sich Änderungen verstecken und welche Tragweite diese haben können.

Schaut man sich zunächst nur den Controltext an, werden auf den ersten Blick keine gravierenden Änderungen deutlich. Lediglich das Wording hat sich leicht geändert und der Hinweis auf „system performance“ ist weggefallen. Interessant wird es, wenn man in die Texte der Implementierungshilfen eintaucht. Fokussierte das Control in der alten Norm lediglich auf Kapazitätsmanagement bei IT-Systemen, wird der Fokus in der neuen Norm stark ausgeweitet und umfasst nun das gesamte Unternehmen. So wird aus IT Capacity Management mal eben Enterprise Capacity Management. Neben dieser signifikanten Änderung des Control-Anwendungsbereichs im ersten Satz der Implementierungshilfen finden sich im neuen Control weitere neue Inhalte, wie der rechte Teil der oberen Grafik verdeutlich.

Wer jetzt bei seinem Umstieg auf die neue Version der Norm lediglich die Controltexte vergleicht, kann somit leicht in eine Falle tappen. Man könnte zu dem Schluss kommen, dass durch die vollständige Umsetzung des alten Controls das neue Control ebenfalls bereits umgesetzt ist und man an dieser Stelle nichts zu tun hat. Kapazitätsmanagement wird dann auf jeden Fall nicht gemäß der neuen Best Practice-Empfehlungen umgesetzt und gute und sinnvolle Hinweise zur Verbesserung der Sicherheit im Unternehmen werden übersehen. Weiterhin kann dieses Vorgehen in einem Audit auch durchaus zu Überraschung führen, wenn Auditoren in ihrer Stichprobe mal etwas tiefer bohren.

Qualität des Mappings

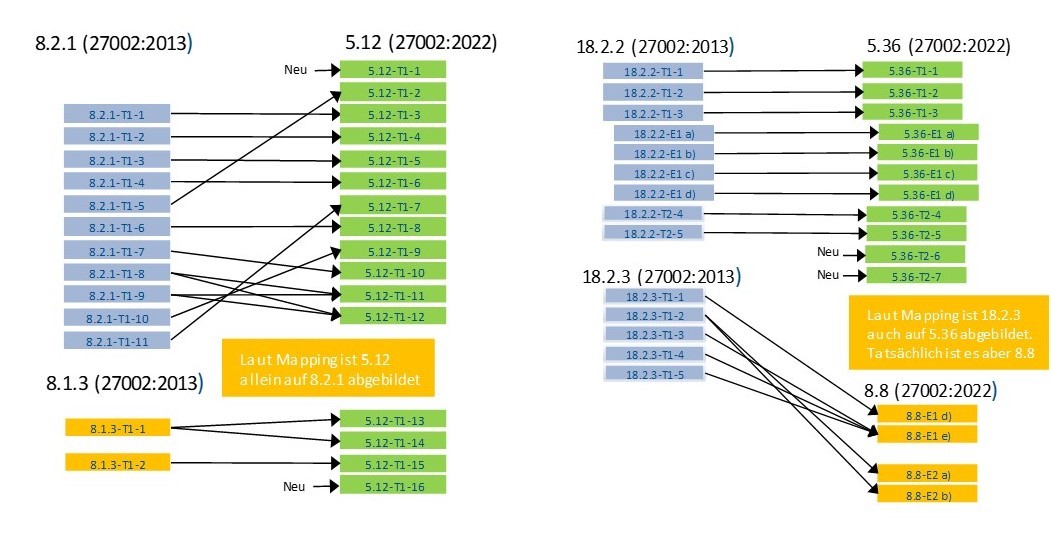

Grundsätzlich bietet das in der Norm enthaltende Mapping eine gute Orientierungshilfe für den Umstieg. Man muss allerdings im Hinterkopf behalten, dass Mappings meist nur die Gemeinsamkeiten, selten aber die Unterschiede darstellen. Dadurch wird lediglich klar, wo die vormalig definierten Anforderungen in der neuen Ausarbeitung wiederzufinden sind. Rückschlüsse über Umsetzungsstände bzw. Erfüllungsgrade ziehen oder gar Konformitäten daraus ableiten sollte man daraus jedoch lieber nicht.

Eine Frage die sich unweigerlich stellt wenn man das Mapping als Ausgangspunkt für seine Umstellung nutzt ist „Ist das Mapping eigentlich korrekt bzw. vollständig?“ Hier müssen wir nach unserer Analyse leider sagen, dass dies nicht immer der Fall ist. Zwar geben die Mappings zumeist korrekt an, wo der Hauptteil der Controlinhalte hingewandert ist, es lassen sich aber etliche Beispiele finden, wo Inhalte aus nicht gemappten Controls in ein neues Control übernommen wurden. Ein Mapping ist in der Tat auch falsch (rechter Teil der folgenden Grafik).

Es zeigt sich: Ein blindes Verlassen auf das vorhandene Mapping ist nicht angeraten. Insbesondere wenn man das eigene Regelwerk zur Informationssicherheit mit Referenzen auf die Controls der ISO/IEC 27002 versehen hat, können auf diese Weise Inhalte falsch zugeordnet werden.

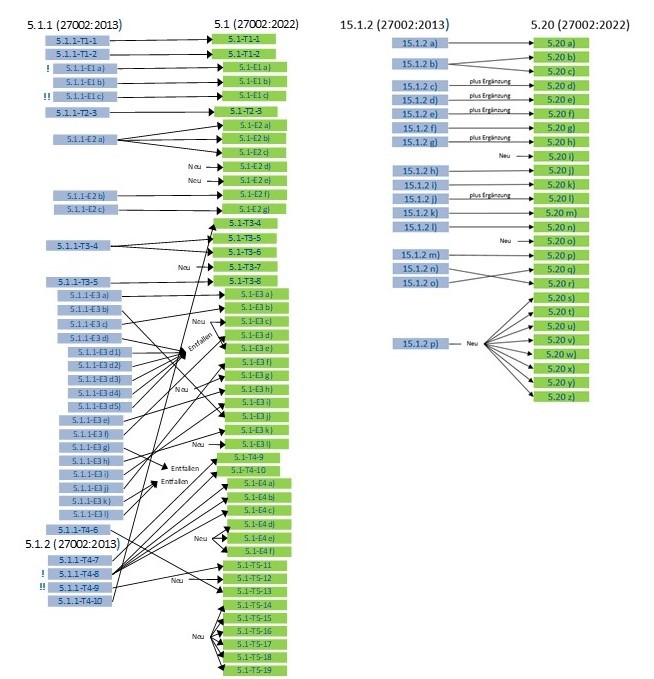

Details zur Analyse

Auf diese Ergebnisse konnten wir nur kommen, weil wir die Inhalte der alten und neuen Norm vollständig textuell verglichen haben. Für jeden Satz und Aufzählungspunkt in den Implementierungshinweisen der einzelnen Controls wurde zunächst geschaut, wo der alte Inhalt hingewandert ist, so dass wir letztendlich ein neues, eigenes Mapping auf Detailebene erstellt haben. Im zweiten Schritt wurden alle Inhalte qualitativ bewertet, von wortgleich, inhaltlich identisch oder nahezu identisch, über deutliche bzw. erhebliche Änderungen, bis hin zu Inhalten ohne Entsprechung, also weggefallenen bzw. neuen Inhalten. Das ist sehr viel Arbeit, hilft aber enorm, um Änderungen und folglich Handlungsbedarfe für jedes Control zu erkennen.